Ciberdelincuencia, Endpoint Security, Gestión de fraudes և Ciberdelincuencia

El malware Evil Corp Banking todavía se está reproduciendo

Jeremy Kirk (jeremy_kirk:) •

10 de noviembre de 2021

Si bien los ciberdelincuentes se redimieron en gran medida, existía un programa bancario malicioso, un programa sofisticado diseñado para recopilar credenciales e interferir en las transacciones.

Ver también: Advertencia Ransomware. ¿Están creciendo las empresas?

Este tipo de malicioso, menos conocido que el rescate, todavía está oculto. Investigadores de la empresa mexicana de ciberseguridad Metabase Q han descubierto recientemente un malware conocido en México conocido como Dridex.

Dridex apareció alrededor de 2012 և mejorado en otros dos tipos de malware: Bugat նկատմամբ Cridex, según EE. UU. Seguridad cibernética և Agencia de seguridad de infraestructura (CISA). A menudo se propaga mediante correos electrónicos de phishing con archivos adjuntos maliciosos.

Cuando una computadora está infectada, Dridex puede obtener acceso a sus credenciales, pero esta es una de las muchas posibilidades. Puede detectar cuando alguien ingresa a un sitio bancario արկել inyectar otro software malicioso o de registro de teclas.

Tiene una referencia al rescate. CISA escribe que el rescate, conocido como BitPaymer o Friedex, en realidad tiene el mismo mecanismo que Dridex, pero los dos primeros cifran los datos mientras Dridex los elimina.

Significativamente, otro rescate, conocido como Locky, se distribuyó a través de la misma botnet que Dridex alrededor de 2015 և 2016, en el apogeo de la era del malware bancario. Control:La compañía de seguridad dijo el año pasado que Dridex se utilizó para distribuir dos tipos de rescate: BitPaymer և DoppelPaymer.

Sitio en peligro de extinción:

Metabase Q ha detectado tres campañas de Dridex en México desde abril de este año, escribe José Zorilla del equipo de seguridad ofensiva de Metabase Q en Ocelot. Entrada en el blog:.

El anfitrión de Dridex: punto de distribución fue el sitio web de Odette Carolina Lastra García, miembro del Partido Verde (Partido Verde Ecologista de México) en el Congreso del Estado de Tabasco. Su sitio web podría ser vulnerable a compromisos և utilizados para transferir a Dridex, escribe Zorrila. El sitio se cerró a mediados de octubre.

Zorilla escribe que se observaron tres campañas. En abril, se enviaron correos electrónicos de phishing con Dridex en todo el mundo, lo que llevó a una versión de Dridex publicada en el sitio web de Lastra García.

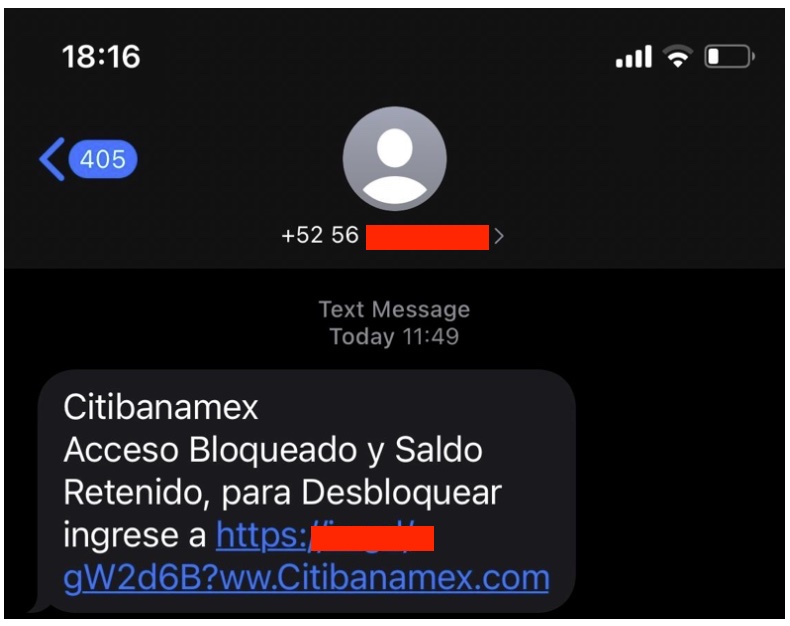

En agosto se entregaron mensajes SMS engañosos, que supuestamente provenían del Banco Citibanamex. Los mensajes contenían un enlace al sitio web infectado de Lastra García.

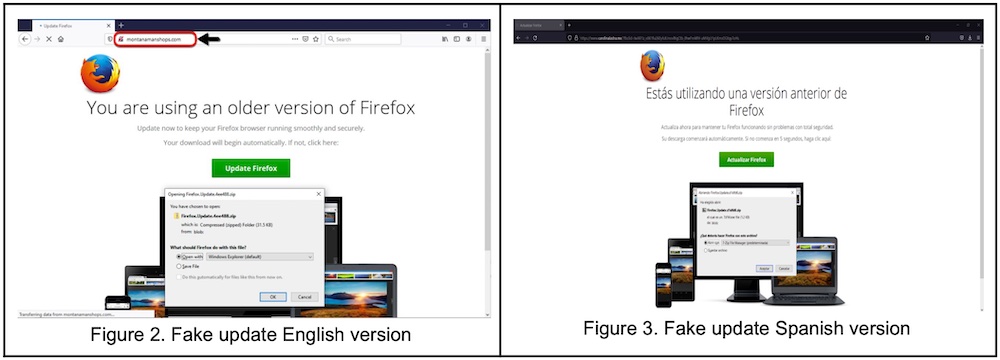

También hubo un tercer truco con el marco de SocGholish. SocGholish utiliza varios tipos de marcos de ingeniería social para intentar que las personas descarguen una actualización de software falsa, que en realidad es un troyano de acceso remoto. Estos trucos incluyen actualizaciones falsas del navegador para Chrome o Firefox, pero los atacantes retroceden en el tiempo y tienen un marco de ataque que falsifica las actualizaciones de Microsoft Teams, según la publicación. Seguridad Menlo:.

Zorilla escribe que durante los ataques mexicanos, SocGholish utilizó un software de control remoto legítimo llamado NetSupport Manager para controlar la computadora de la víctima, descubierto por primera vez en México.

Lo que se ha observado en México se clasifica mejor como una de las formas tradicionales de propagación de malware. Un pariente de Dridex, conocido como DoppelDridex, fue alojado Debilidad և desacuerdo servicios de chat.

Cuerpo malvado:

Las autoridades estadounidenses han tenido a Dridex en la mira durante mucho tiempo. Departamento del Tesoro de EE. UU. sanciones anunciadas En diciembre de 2019, afirmó, hay una organización de ciberdelincuencia que opera en Rusia, que se llama a sí misma Evil Corp, que también está asociada con varios tipos de ransomware: Dridex.

La agencia dijo que Evil Corp. usó Dridex para infectar computadoras para recopilar credenciales de acceso de bancos e instituciones financieras en 40 países, causando daños por más de $ 100 millones. Se cree que el grupo hizo campaña por el rescate de WastedLocker և PayloadBin.

En diciembre de 2019, el Departamento de Justicia cargos criminales no firmados Maxim V. de Moscú Yakubetsi Ի Igor Turash de Yoshkar-Ola, Rusia.

Ambos han sido acusados de conspiración, piratería informática, fraude electrónico y fraude bancario en relación con la propagación de Dridex, Bugat y Cridex. Yakubets también fue acusado de conspiración para cometer fraude bancario en relación con Zs, otro prominente troyano bancario. El Ministerio de Finanzas afirmó que Yakubets también trabajó para el gobierno ruso, apoyando sus esfuerzos cibernéticos.

Evil Corp. cambió de nombre descaradamente a principios de este año para evitar aparentemente sanciones. Es técnicamente ilegal que las organizaciones infectadas con rescates paguen un rescate a un grupo sancionado (ver Malvado con un nombre diferente. Crime Gang Rebrands Ransomware:):

Metabase Q cree que los ataques en México pueden estar vinculados a Evil Corp և, de ser así, muestra cómo los ciberdelincuentes seguirán buscando nuevos mercados o viejos trucos.

Amigo experto en tocino. Especialista en viajes. Explorador sin complejos. Aficionado a los zombis. Abogado devoto del café. Amante de la web

Impulsse.la Complete News World

Impulsse.la Complete News World