Microsoft: Hoy se han publicado correcciones para conectar al menos 55 de sus agujeros de seguridad. Ventanas sistemas operativos և otro software. Cuatro de estas vulnerabilidades pueden ser explotadas por software malintencionado depr para privar a los sistemas vulnerables por completo de su sistema de control remoto sin la ayuda de los usuarios. Hay una falla perecedera en la plataforma de este mes, un error inalámbrico espeluznante, otra razón para llamar muerto a Microsoft. Explorador de Internet: (IE) navegador web.

Aunque mayo trae aproximadamente la mitad del volumen normal de actualizaciones de Microsoft, hay algunas debilidades notables que merecen atención inmediata, especialmente por parte de las empresas. Según todas las cuentas, este mes es la prioridad más urgente CVE-2021-31166:, Windows 10 և Error del servidor de Windows que permite a un atacante no autorizado ejecutar de forma remota código malicioso en el nivel del sistema operativo. En caso de esta vulnerabilidad, un atacante podría comprometerse con el host enviando un paquete de datos especialmente diseñado.

«Hace que este error sea miserable, incluso Microsoft lo llama en sus publicaciones», dijo. Dustin Childs, con: ZDI de Trend Micro program «Antes de dejar esto a un lado, Windows 10 también se puede configurar como un servidor web, por lo que se ve afectado. Asegúrese de poner esto en la parte superior de su lista de implementación de prueba «.

Kevin Brin a partir de Laboratorios de inmersión Dijo que el hecho de que este estuviera a solo 0.2 puntos del puntaje perfecto de 10 CVSS debería ser suficiente para descubrir cuántos parches es posible.

«Para los operadores con programas de rescate, este tipo de vulnerabilidad es el principal objetivo de la operación», dijo Brin. «Las operaciones con vibración siempre deben ser una prioridad, especialmente si están destinadas a servicios que están destinados a estar disponibles para el público». «Debido a que esta explotación única no requiere autenticación, es más atractiva para los atacantes. Cualquier organización que utilice el paquete de protocolo HTTP.sys debe priorizar este parche».

Brin también llamó la atención CVE-2021-26419: – vulnerabilidad Internet Explorer 11: – Justificar la pregunta de por qué IE significa «Internet Explorer». Para desencadenar esta vulnerabilidad, el usuario deberá visitar un sitio controlado por un atacante, aunque Microsoft también se da cuenta de que se puede operar instalando controles ActiveX en Office Documents.

«Tengo que morir, no soy el único que piensa eso», dijo Brin. «Si usted es una organización que debe proporcionar soporte de IE11 para aplicaciones heredadas, considere aplicar una política a sus usuarios que restrinja solo las aplicaciones heredadas que restringen los dominios de acceso IE11. El resto de la navegación web debe realizarse a través de un navegador compatible «.

Este es un error fascinante corregido este mes. CVE-2020-24587:, descrita como «Vulnerabilidad de divulgación de información inalámbrica de Windows». Childs de ZDI dijo que este podría ser bastante dañino.

«Esta caja corrige una vulnerabilidad que podría permitir a un atacante descifrar el contenido de un paquete inalámbrico descifrado en el sistema afectado», dijo. «No está claro cuál será el área de tal ataque, pero debemos asumir que se necesita proximidad. También sabrá que este CVE comienza en 2020, lo que puede indicar que Microsoft ha estado trabajando en esta corrección durante algún tiempo ”.

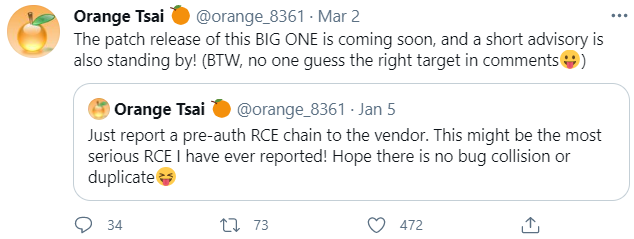

Microsoft también solucionó otros cuatro agujeros de seguridad Servidor de intercambio plataforma de correo electrónico corporativo lanzada recientemente asediado como resultado de atacar otros cuatro defectos de cambio cero Como resultado, cientos de miles de servidores en todo el mundo fueron pirateados. Se tiene en cuenta uno de los errores Naranja Ts ay Equipo de investigación DEVCORE, del que fue responsable Detección de vulnerabilidades de ProxyLogon Exchange Server que ha sido parcheado con un lanzamiento grupal fuera de marzo,

El investigador Orange Ts comentó que nadie adivinó que el lejano día cero que informó a Microsoft el 5 de enero de 2021 estaba en Exchange Server.

«Si bien ninguno de estos defectos se considera significativo, es un recordatorio de que los investigadores y atacantes todavía están escudriñando Exchange Server en busca de vulnerabilidades adicionales, por lo que las organizaciones que aún no han actualizado sus sistemas deberían hacerlo». Es temprano, dijo. Satnam narg, es un ingeniero de investigación de personal Estable,

Como siempre, es una buena idea que los usuarios de Windows se acostumbren a la actualización al menos una vez al mes, pero para los usuarios habituales (léase: no empresas) suele ser seguro esperar unos días antes de la publicación del parche, Microsoft tiene tiempo para planchar. nueva armadura corporal:

Pero antes de actualizar, por favor Asegúrese de tener una copia de seguridad de su sistema և y / o cualquier archivo. No es raro que un paquete de Windows Update no funcione correctamente o impida que funcione correctamente. Որոշ Se ha informado que algunas actualizaciones eliminan o corrompen archivos.

Así que hazte un favor: haz una copia de seguridad antes de publicar cualquier parche. Windows 10 incluso tiene algunos herramientas integradas para ayudarlo a hacer esto, ya sea en un solo archivo / carpeta, o haciendo una copia completa full de arranque de su disco duro a la vez.

Y si desea asegurarse de que Windows esté configurado para dejar de actualizarse para que pueda hacer una copia de seguridad de sus archivos և (o) el sistema antes de que el sistema operativo decida reiniciarse և haga correcciones a su programación, ver esta guía,

Si tiene algún problema o problema para colocar cualquiera de estos cuadros este mes, deje un comentario a continuación. es incluso más probable que otros lectores hayan intentado lo mismo և puede sonar aquí con algunos consejos útiles.

También te puede interesar

-

Samsung anuncia el primer evento Galaxy Unpacked en Corea del Sur

-

El rediseño de la pantalla de inicio de Google Messages abre el cajón del barco [U: Beta]

-

La nueva función de personalización de ChatGPT podría ahorrar mucho tiempo a los usuarios – Ars Technica

-

El Ford Mustang 2024 cambia un elemento de estilo familiar por nueva tecnología

-

Un Gemballa Mirage GT raro entregado en un jet privado podría ser el epítome de lo genial