Imágenes falsas:

El servicio, que ayuda a los programadores de código abierto a escribir, probar software, filtra miles de marcas de identificación y otros secretos sensibles a la seguridad. Muchas de estas filtraciones permiten a los piratas informáticos acceder a las cuentas personales de los desarrolladores de Github, Docker, AWS y otros almacenes de códigos, según un nuevo informe de expertos en seguridad.

Disponibilidad de credenciales de programador de terceros Tris SI Ha sido un problema constante desde al menos 2015. En ese momento, el servicio de vulnerabilidad de seguridad HackerOne informó que la cuenta de Github que estaba usando se vio comprometida cuando el servicio detectó una señal de entrada Para uno de los desarrolladores de HackerOne. Una fuga similar ocurrió nuevamente en 2019 և nuevamente el año pasado.

Los tokens permiten a quienes tienen acceso a ellos leer o modificar el código almacenado en bases de datos que distribuyen una cantidad indescriptible de aplicaciones de software actuales: bibliotecas de códigos. El acceso no autorizado a dichos proyectos abre la posibilidad de ataques a la cadena de suministro, en los que los jugadores amenazantes defraudan al malware antes de distribuirlo a los usuarios. Los atacantes pueden usar su capacidad para interrumpir la aplicación para apuntar a una gran cantidad de proyectos basados en la aplicación del servidor de producción.

Aunque este es un problema de seguridad conocido, las filtraciones continúan, dicen los investigadores del equipo Nautilus de Aqua Security. Un conjunto de dos conjuntos de datos que los investigadores usaron para acceder Interfaz de programación Travis CI Entre 2013 y mayo de 2022 se recibieron 4,28 millones և 770 millones de troncos. Después de muestrear un pequeño porcentaje de los datos, los investigadores descubrieron lo que pensaban que eran 73 000 marcas, secretos y varias credenciales.

«Estas claves de acceso y credenciales están asociadas con proveedores de servicios en la nube populares, incluidos GitHub, AWS y Docker Hub», dijo Aqua Security. «Los atacantes pueden usar estos datos confidenciales para lanzar ataques cibernéticos masivos para moverse lateralmente en la nube. «Cualquiera que haya usado Travis CI tiene una exposición potencial, por lo que recomendamos entregar las llaves de inmediato».

Travis CI es un proveedor de práctica cada vez más común conocido como integración continua. A menudo abreviado como CI, automatiza el proceso de creación y prueba de cada cambio de código que se ha realizado. Para cada cambio, el código se construye, prueba e integra regularmente en un repositorio común. Dado el nivel de acceso que CI debe operar correctamente, los entornos suelen almacenar señales de acceso, otros secretos que brindan acceso privilegiado a partes confidenciales dentro de la cuenta en la nube.

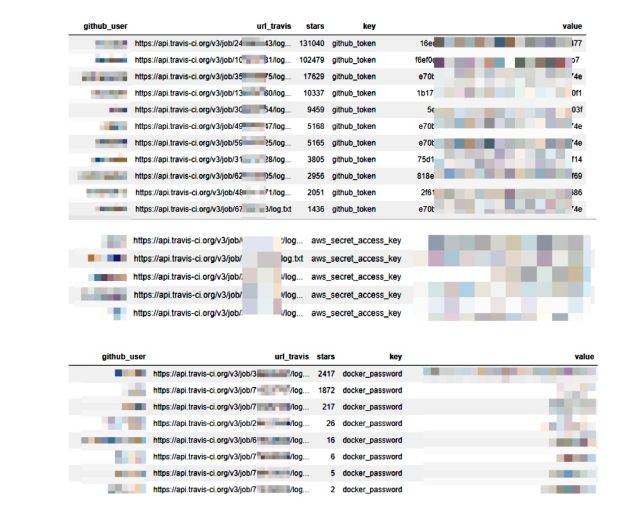

Los signos detectados por Aqua Security incluyeron una amplia gama de cuentas de almacenamiento privado, incluidas Github, AWS և Docker.

Seguridad acuática:

Los ejemplos de señalización que se han enviado incluyen:

- Inicie sesión en los tokens de GitHub, que pueden permitir el acceso privilegiado a los repositorios de código.

- Claves de acceso de AWS

- Recopilaciones de credenciales, generalmente por correo electrónico. Correo electrónico o usuario և contraseña que permite el acceso a bases de datos como MySQL և PostgreSQL.

- Contraseñas de Docker Hub que se pueden tener en cuenta si MFA (identificación de múltiples factores) no está habilitado

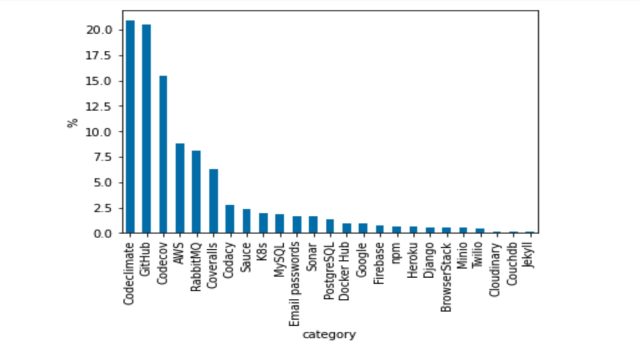

El siguiente gráfico muestra la división.

Seguridad acuática:

Los investigadores de Aqua Security agregaron:

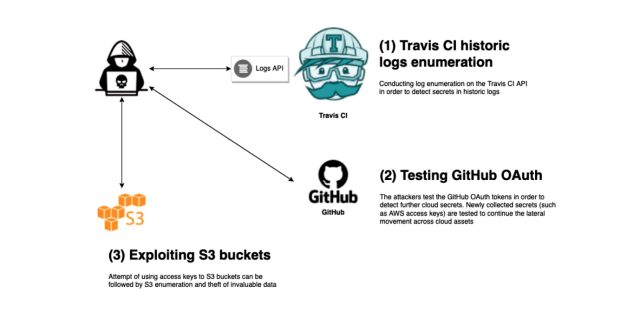

Encontramos miles de tokens GitHub OAuth. Se puede suponer que al menos el 10-20% de ellos están vivos. Especialmente los encontrados en registros recientes. En nuestro laboratorio en la nube, modelamos un escenario de movimiento lateral basado en este escenario de entrada inicial.

1. Extracción del logotipo de GitHub OAuth a través de los registros de Travis CI.

2. Detecte datos confidenciales (es decir, claves de AWS) en repositorios de códigos privados utilizando el signo de desbloqueo.

3. Servicio de bucket de AWS S3 con movimiento lateral con claves de entrada de AWS.

4. Detectar una instalación de almacenamiento en la nube enumerando los cubos.

5. Exporte datos del objetivo S3 al atacante S3.

Seguridad acuática:

Los representantes de Travis CI no respondieron de inmediato a una solicitud de comentarios sobre esta publicación. Dada la naturaleza recurrente de esta divulgación, los desarrolladores deben rotar activamente los logotipos y otras credenciales con regularidad. También deben escanear periódicamente sus artefactos de código para asegurarse de que no contengan credenciales. Aqua Security tiene consejos adicionales en su publicación.

Beer ninja. Internet maven. Music buff. Wannabe web evangelist. Analista. Introvertido

Impulsse.la Complete News World

Impulsse.la Complete News World